Q1:4G LTE網路在IMS之弱點為何?

A1:IMS的多媒體會使得用戶行動終端的電源消耗及複雜度大增,而在IMS中所使用的AKA技術是有可能遭受中間人(Man in the Middle)攻擊的,缺少網路對談序號的同步資訊,一不小心頻寬就會被耗盡,同時也要留意第七層DDoS的攻擊,可能會造成服務中斷。

Q2:4G LTE網路在HeNB之弱點為何?

A2:用戶與HeNB及HeNB與核心網路皆有機會被駭客侵入破壞,同時用戶設備與HeNB之間驗證缺乏更嚴謹的雙認證機制,來確認不會有一方是非法份子;同時地,HeNB也會受到外部DDoS的攻擊而使其無法繼續服務。

Q3:4G LTE網路在MTC之弱點為何?

A3:MTC缺少安全的機制在MTC設備與ePDG(enhanced Packet Data Gateway)之間作為保護,同時較一般客戶終端設備比較起來,MTC設備對網路攻擊較無招架之力;另外大量的MTC設備重新認證(如同一地區停電後復電),會有造成網路訊務突波之虞,形成另外一類的DDoS攻擊。

Q4:4G LTE MTC資安實踐時需注意事項?

A4:MTC資安實踐時需具備高效能,不影響本身工作為主,在新增加密的複雜度需與所產生的網路流量取得平衡,同時此資安措施要能多元化地適應各種行動化MTC元件。就算没有MTC伺服器的情況下,MTC終端與其它終端間點對點仍需有一定的保護措施,另外群組認證也是需要的,以提昇同時大量MTC元件認證效能。

Q5:4G LTE網路上還有那些其它資安議題?

A5:

- 更嚴謹的資安機制應設計出來,保障用戶設備與eNB與核心網路間之通訊安全,防制有心人士進行通訊協定或實體上的破壞。

- AKA認證機制仍需要再提升加強以避免用戶高敏感性資料外洩,同時對DDoS或其它的惡意攻擊行為,需預先備好因應之道。

- 需要更有效率及安全的Handover認證機制,以期達到HeNB間及HeNB與eNB間及3GPP與非3GPP網路間更有效能地運作,同時也較現有解決方案有更好的相容性。

- 認證Key的管理機制及Handover的認證程序應該要更加強,以避免許多在協定上的弱點被有心人士利用。

- 更快及有效地IMS認證機制,簡化IMS的認證流程,同時需防制其它網路上如DDoS的惡意攻擊。

- 因其計算能力有限,在用戶設備及HeNB之間需要更簡單及穩定地雙認證機制, 避免不同種類的協定攻擊。

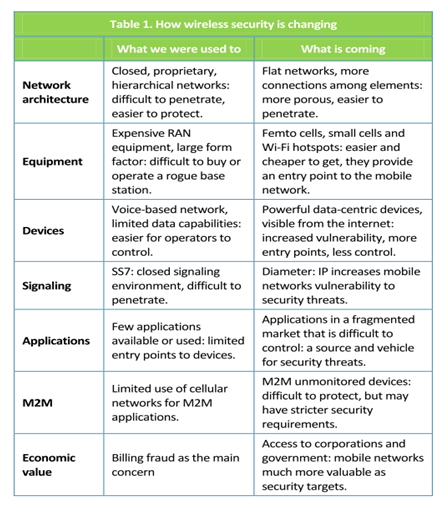

A6:2G到3G核心網路架構並無太大變化,都是封閉電路交換網路為主,到了4G後變化則相對大很多,因為整個核心網路都使用了IP扁平化網路,所採用的信令協定皆是基於IP層所發展了,同時在4G網路可收容的服務更加多樣化,但也造成較2G/3G網路更大的網路突破點,相闗的變化比較表如下圖所示:

參考文獻:

1. Security Investigation in 4G LTE Wireless Networks, Nanyang Technology University, 2012

2. Wireless security in LTE networks, Senza Fili Consulting, 2012

沒有留言:

張貼留言